1 开端

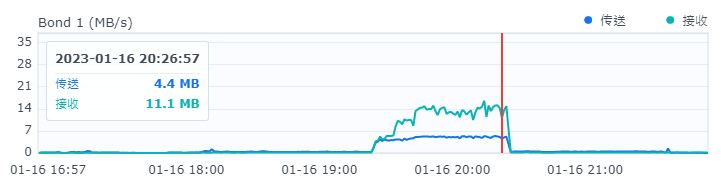

从16号晚上的19:30起,NAS的流量明显异常,上行被拉满,根据我门外汉等级的网安知识感觉大概是被DDoS了。

于是开始检索方法进行解决。

2 处理过程

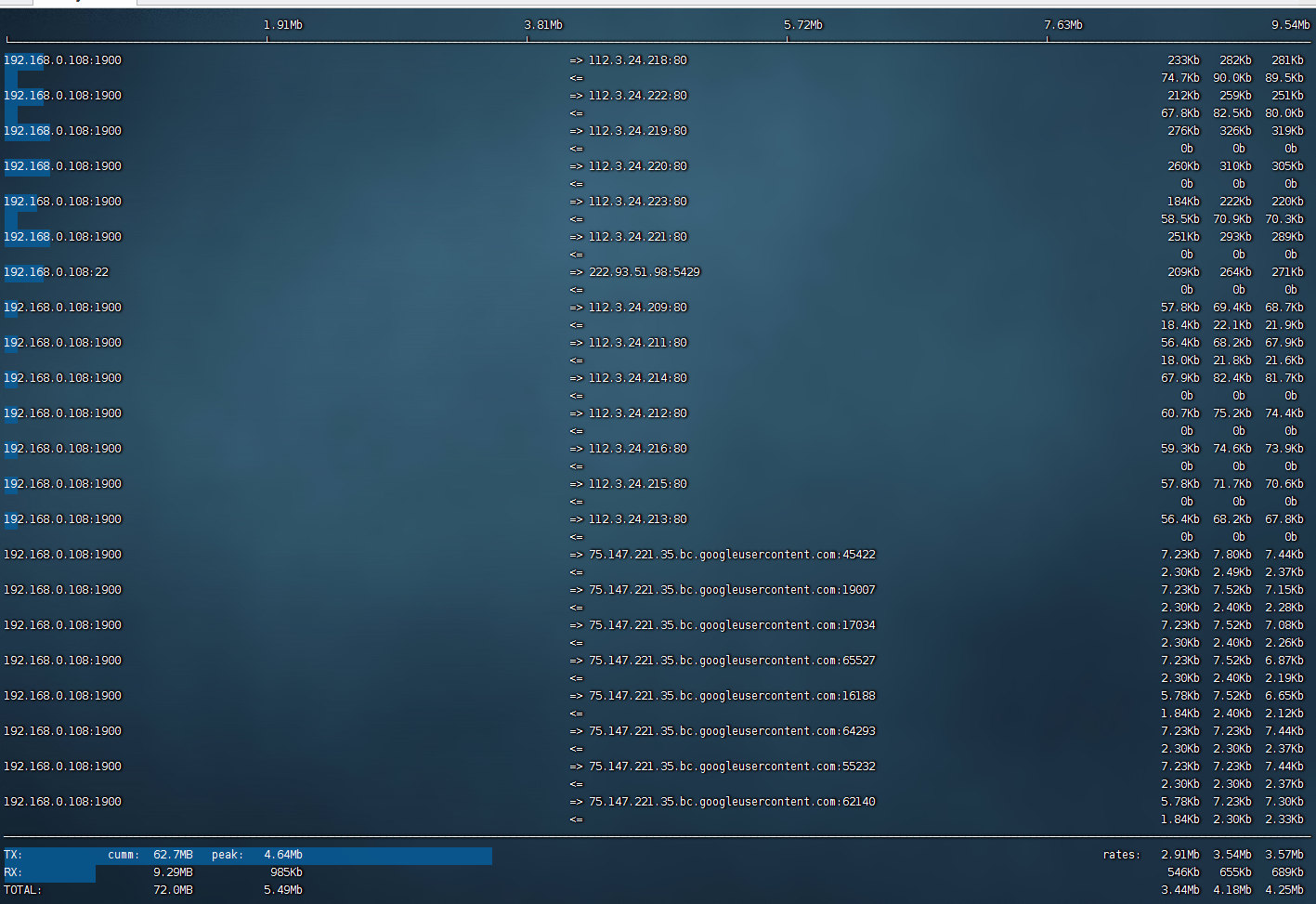

首先通过基于Docker的iftop网络监控,查看NAS的网络读写具体情况:

docker run -it --rm --net host janten/iftop -P -i eth0

可以看到1900端口有大量的流量进出,进一步用 netstat 定位进程

netstat -pantu | grep 1900

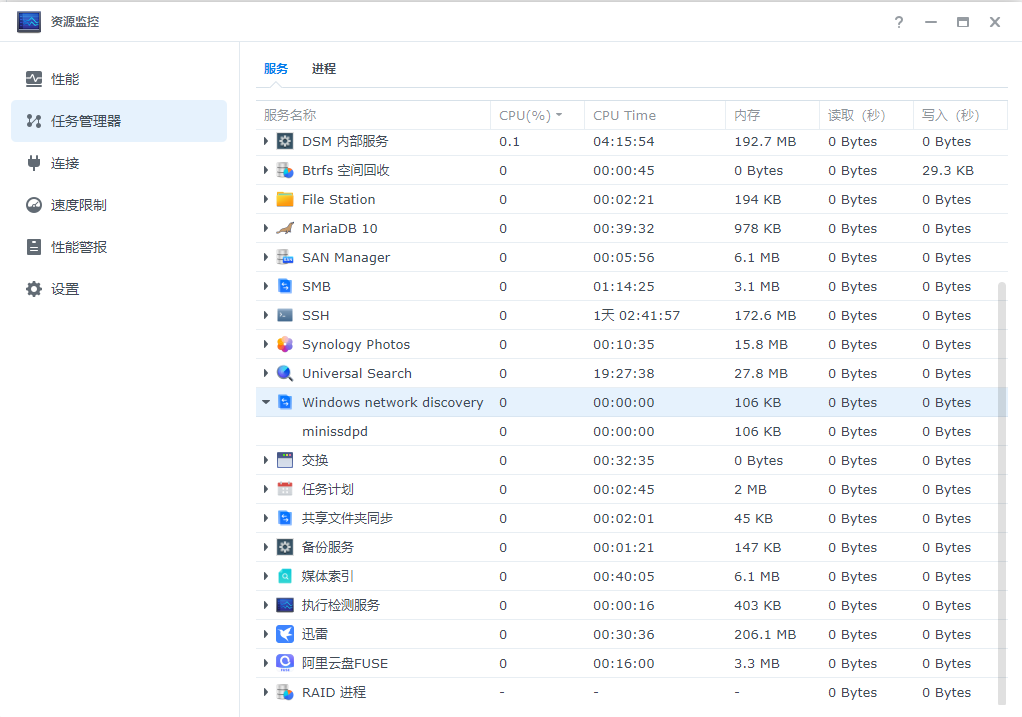

这边当时没有截图,1900端口对应了三个进程:群辉的媒体服务器套件、Audio Station套件和minissdpd进程,事后发现关键点应该就是最后,也可以在群辉任务管理器发现该进程,其对应的正是Windows网络发现服务:

什么是SSDP攻击?

智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的发现是通过源端口为1900的SSDP(简单服务发现协议)进行相互感知。

利用SSDP协议进行反射攻击的原理与利用DNS服务、NTP服务类似,都是伪造成被攻击者的IP地址向互联网上大量的智能设备发起SSDP请求,接收到请求的智能设备根据源IP地址将响应数据包返回给受害者

当新设备(如笔记本电脑)加入网络时,可以向本地网络查询特定设备,如互联网网关,音频系统,电视机或打印机。

虽然UPnP的安全标准很低,但这是一个关于M-SEARCH框架的规范的代码片段。

当控制点被添加到网络时,UPnP发现协议允许控制点在网络上搜索感兴趣的设备。它通过在保留的地址和端口(239.255.255.250:1900)上组播具有等于设备或服务的类型或标识符的模式或目标的搜索消息来实现。

要通过网络搜索找到,设备应向发送请求的源IP地址和端口向组播地址发送单播UDP响应。如果M-SEARCH请求的ST标头字段是“ssdp:all”,“upnp:rootdevice”,“uuid:”,后跟一个与设备发布的UUID完全匹配的UUID,或者如果M-SEARCH请求匹配设备支持的设备类型或服务类型都能对M-SEARCH框架进行回应。

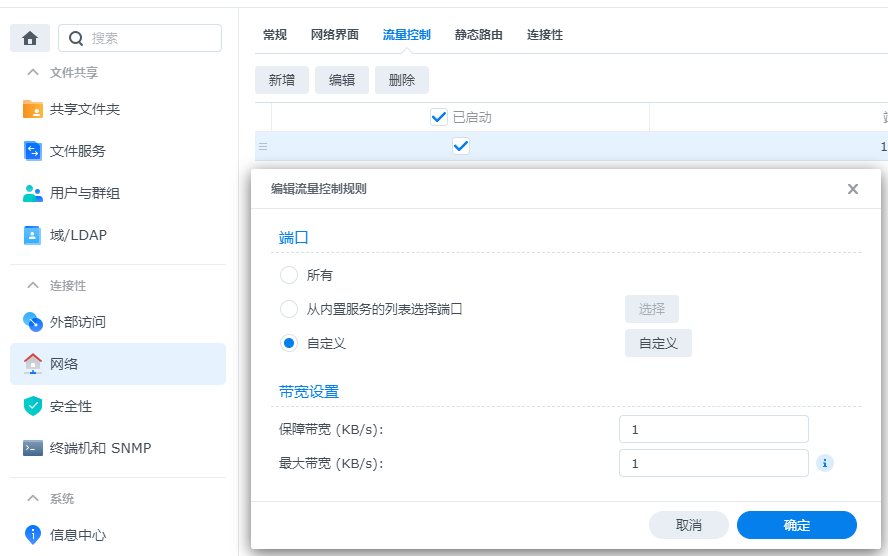

所以基本可以判定这异常情况是因为恶意的DDoS流量。我第一时间先使用群辉设置-网络-流量控制将1900端口的带宽限制到最小以降低流量,然后关闭了对应的套件服务。

设置后上下行都落回到了几百K,然后我用iptables封了几个网段的ip,但攻击还在继续(因为我当时显然不知道最后一个进程是什么玩意)。

3 破案

正当我疑惑我都是设置端口转发怎么打进1900的时候,我点开了路由器的DMZ主机设置,当场破案。很久之前有次群辉的域名解析有问题,我当时使用DMZ将NAS挂到外网调试,结束之后忘记关闭DMZ,就这么裸在外网了,被扫到打进来也能理解了。

最终我关闭DMZ主机,重新修改了管理员密码,攻击流量也消失了。

还是要提高网络安全意识,提高自己姿势水平啊。